Erstens: Was genau ist BitLocker? BitLocker ist die Vollfestplattenverschlüsselung von Microsoft. Es gibt zwar alternative Lösungen von anderen Unternehmen, aber meine Erfahrung zeigt, dass BitLocker für die meisten Unternehmen heute die bevorzugte Wahl ist. Die Gründe dafür sind einfach: Es ist gratis und lässt sich nahtlos in Active Directory und EntraID integrieren.

Dieser Artikel führt durch die Einrichtung von BitLocker und befasst sich auch mit einigen potenziellen Angriffen auf BitLocker und bietet Einblicke in seine Sicherheitsfunktionen.

Inhaltsverzeichnis

Erster Check: Verwende ich BitLocker?

Es ist ganz einfach festzustellen, ob BitLocker im Einsatz ist. Unter „Dieser PC“ im Datei-Explorer, wo die Laufwerke aufgelistet sind. Wenn auf den Laufwerken ein kleines Schlosssymbol angezeigt wird, wie in der Abbildung unten dargestellt, sollte BitLocker auf dem System aktiv sein. Ganz fertig sind wir jetzt noch nicht - ganz so einfach ist es leider nicht.

Man kann den Status von BitLocker auch über die Systemsteuerung überprüfen, indem man zu BitLocker Drive Encryption / Manage BitLocker navigiert.

Alternativ kann dieser PowerShell-Befehl verwendet werden:

(New-Object -ComObject Shell.Application).NameSpace('C:').Self.ExtendedProperty('System.Volume.BitLockerProtection')

Ein Ergebnis von 1 zeigt an, dass das Laufwerk verschlüsselt ist.

Warum ist es jedoch entscheidend, BitLocker aktiviert zu haben? Ohne dies könnte jeder mit physischem Zugang zu einem Computer, wie zum Beispiel ein Dieb, einfach die Festplatte entfernen und auf deren Daten zugreifen. Eine weitere Methode, auf die Daten zuzugreifen, besteht darin, den Computer von einem USB-Laufwerk zu booten und die Inhalte der Festplatte direkt zu lesen.

Um zu veranschaulichen, wie einfach dieser Angriff sein kann, habe ich ein kurzes Video erstellt:

Wenn dein Laufwerk nicht verschlüsselt ist, solltest du unverzüglich handeln. Auf einem self-managed Gerät BitLocker selbst aktivieren oder die Admin zu konsultieren.

BitLocker aktivieren

BitLocker auf einem selbst verwalteten Gerät zu aktivieren, ist relativ unkompliziert. In der Systemsteuerung zu BitLocker Drive Encryption navigieren und auf „Aktivieren“ klicken. Der folgende Assistent ist intuitiv. Es ist sehr wichtig, dass am Ende der Wiederherstellungsschlüssel sicher aufbewahrt wird.

Die effizienteste Methode, die ich gefunden habe, ist, den Schlüssel in eine PDF zu drucken und dann sicher zu speichern. Angesichts der Systemintegritätsprüfungen von BitLocker wird dieser Wiederherstellungsschlüssel unverzichtbar. Solche Prüfungen könnten bei Updates des BIOS/UEFI oder Änderungen in der Hardwarekonfiguration eine Sperre auslösen. Daher ist es entscheidend, diesen Schlüssel an einem sicheren Ort, wie zum Beispiel einem Passwortmanager, aufzubewahren, um das System wiederherstellen zu können.

Aber, ist dein System jetzt vollständig sicher?

Durch die Aktivierung von BitLocker ohne Pre-Boot-Authentication wird dein Computer wie gewohnt starten. Der im Motherboard eingebettete TPM-Chip führt eine Überprüfung durch, um sicherzustellen, dass die Hardware nicht verändert wurde und dass das startende System tatsächlich dein Windows ist. Wenn diese Überprüfung erfolgreich ist, gibt er die Verschlüsselungsschlüssel frei, wodurch Windows die Daten entschlüsseln kann, ohne dass ein Passwort erforderlich ist (abgesehen von dem Windows-Anmeldepasswort).

Dieser Prozess, so magisch er auch erscheinen mag, ist eine robuste Sicherheitsmaßnahme. Er verhindert effektiv, dass Angreifer die Festplatte in einem anderen PC verwenden oder von einem alternativen Betriebssystem booten.

Sind wir jetzt fertig? Leider noch nicht. Es gibt immer noch mehrere mögliche Angriffe. Für diejenigen, die diese Schwachstellen aus der Perspektive eines Angreifers verstehen möchten, erläutern die folgenden Videos diese Angriffe umfassend.

Cold Boot Attack

Attack auf den TPM selbst

Direct Memory Access

Einige Abhilfemaßnahmen

Um die Sicherheit das Systems zu verbessern, sollten die folgenden zusätzlichen Einstellungen aktiviert werden:

Kernel DMA Protection

Geräte, die über Thunderbolt verbunden sind, haben die Fähigkeit, einen direkten Speicherzugriff (DMA) auszuführen, was das Risiko birgt, dass ein Angreifer den Speicher direkt manipulieren könnte, um den Anmeldebildschirm zu umgehen, selbst wenn dieser gesperrt ist.

Um dieses Risiko zu mindern, wird empfohlen, Kernel DMA Protection zu aktivieren. Diese Einstellung stellt sicher, dass unbekannte Geräte nur verbunden werden können, wenn der Bildschirm entsperrt ist, und verhindert so, dass Angreifer diese Schwachstelle ausnutzen, um den Sperrbildschirm zu umgehen.

Um diese Funktion zu aktivieren, ist es erforderlich, die Virtualisierungstechnologie im BIOS/UEFI zu aktivieren, die üblicherweise als Intel VT-d oder AMD VT-d bezeichnet wird.

Es kann überprüft werden, ob Kernel DMA Protection auf dem System aktiviert ist, indem msinfo32.exe ausgeführt wird. Der Eintrag Kernel DMA Protection sollte auf On gesetzt sein.

Virtualization Based Security

Während der Kernel DMA Protection einen Schutz gegen Thunderbolt-Geräte bietet, erstreckt er sich nicht auf potenzielle Angriffe durch PCI-Express-Geräte. Selbst wenn dein Laptop keinen PCI-Express-Slot hat, enthält er wahrscheinlich einen M.2-Slot, der für einen direkten Speicherzugriff ausgenutzt werden könnte. Weitere Details zu Angriffen mit direktem Speicherzugriff sind im oben genannten Video verfügbar.

Um sich gegen diese und andere ausgefeilte Angriffe zu verteidigen, wird die Aktivierung der Virtualization Based Security empfohlen. Der Aktivierungsprozess ähnelt der Kernel DMA Protection, erfordert jedoch die Aktivierung der Virtualisierungstechnologie in den BIOS/UEFI-Einstellungen.

Der Status von VBS kann ebenso durch Ausführen von msinfo32.exe überprüft werden, wie bei Kernel DMA Protection.

BIOS/UEFI-Passwort

Die Implementierung der oben genannten Sicherheitsmaßnahmen erfordert Hardwareunterstützung, die einfach über die BIOS/UEFI-Einstellungen deaktiviert werden kann. Um unbefugte Änderungen zu verhindern, ist das Setzen eines BIOS/UEFI-Passworts entscheidend. Dies stellt sicher, dass die verbesserten Sicherheitskonfigurationen intakt und vor Manipulationen geschützt bleiben.

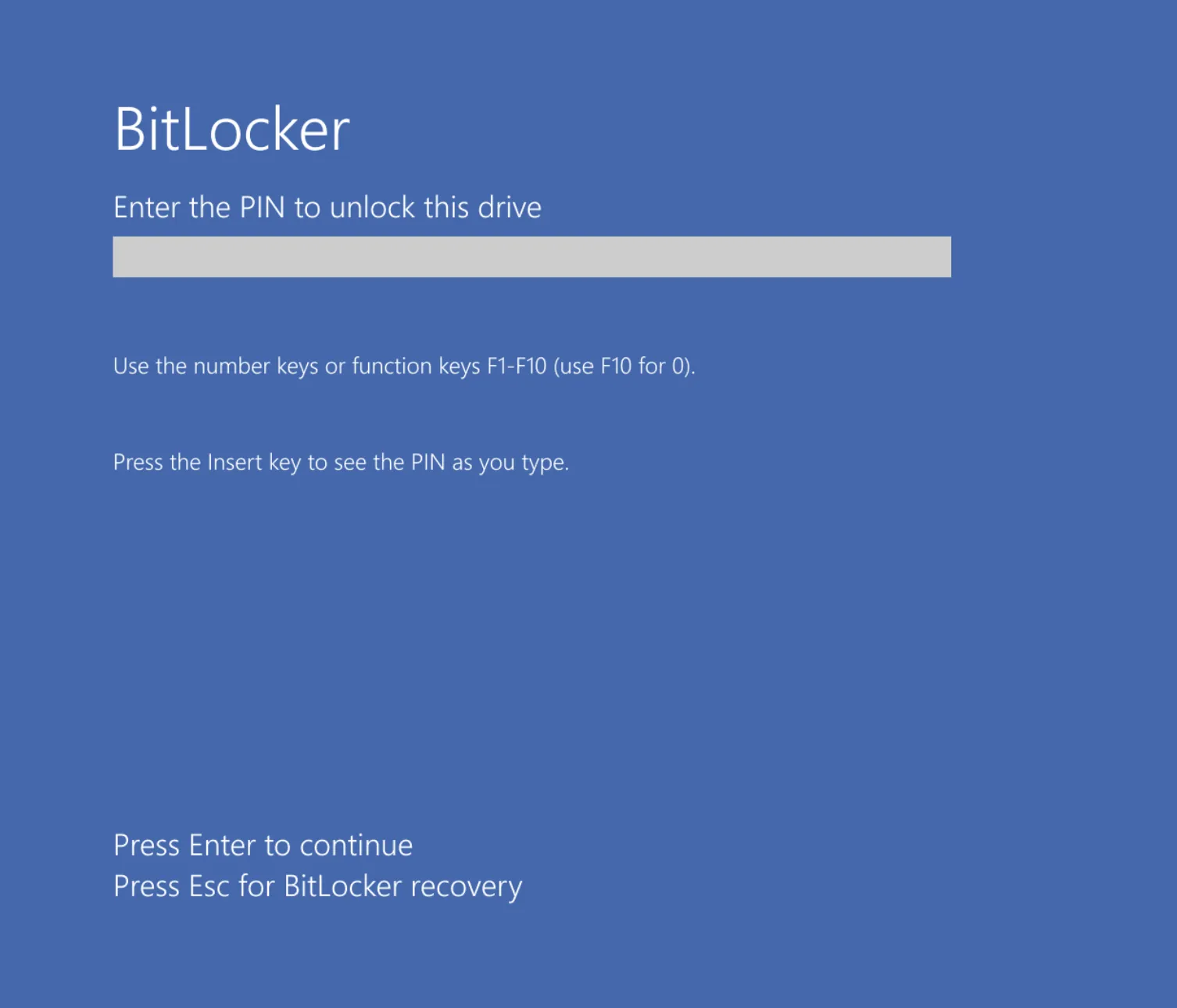

Pre-Boot Authentication

Während die bisher diskutierten Funktionen wertvoll sind und aktiviert werden sollten, ergänzen sie nur eine Lösung, die für sich genommen nicht perfekt ist. BitLocker, eingerichtet ohne Pre-Boot-Authentication, bietet eine super Usability und ist wahrscheinlich ausreichend für den durchschnittlichen User. Tatsächlich ist dies meine bevorzugte Konfiguration für Freunde und Familie. Für Geräte, die sensible Informationen verarbeiten, ist jedoch eine Pre-Boot-Authentication unverzichtbar. Mir ist keine Methode bekannt, um die Pre-Boot-Authentication zu umgehen, daher sollten die Daten auf einem Gerät mit Pre-Boot-Authentication selbst bei Diebstahl sicher sein. Leider ist deren Aktivierung nicht unkompliziert. Ich werde das in Folge erklären.

Die Aktivierung der Pre-Boot-Authentication über die Benutzeroberfläche direkt ist meines Wissens nicht möglich. Stattdessen müssen Gruppenrichtlinien bearbeitet werden. Auf self-managed Maschinen geht das über gpedit.msc (Run bzw. Windows + R). Die Einträge finden sich unter folgendem Pfad:

Computer Configuration ->

Administrative Templates ->

Windows Components ->

BitLocker Drive Encryption ->

Operating System Drives

Einstellungen die getätigt werden sollten

Require Additional Authentication at Startup

Allow BitLocker without a compatible TPM sollte deaktiviert sein. Obwohl BitLocker auch ohne TPM funktionieren kann, sind seine Sicherheitsfunktionen erheblich reduziert.

Configure TPM startup PIN sollte auf required gesetzt werden. Das ist die vorhin angesprochene Pre-Boot-Authentication.

Allow Enhanced PINs for Startup

Diese Einstellung sollte aktiviert werden, um PINs zu erlauben, die neben Zahlen auch Buchstaben enthalten, was die Komplexität und Sicherheit der PIN erhöht.

Enabling Pre-Boot Authentication

Dieser Teil kann etwas komplex sein. Es gibt Methoden, um den Authentifizierungsmodus zu ändern, aber ich habe festgestellt, dass der einfachste Ansatz darin besteht, BitLocker über die GUI zu deaktivieren und dann wieder über die GUI zu aktivieren (im Startmenü nach BitLocker verwalten suchen). Bei der Reaktivierung sollte man aufgefordert werden, eine PIN zu erstellen. Bitte daran denken, dass diese Aktion den Wiederherstellungsschlüssel ändert. Der neue Wiederherstellungsschlüssel sollte sicher gespeichert werden und und der alte sollte gelöscht oder als obsolet markiert werden.

Glückwunsch, das Gerät ist jetzt mit BitLocker und Pre-Boot-Authentication gesichert!

Zusammenfassung

Um diesen umfassenden Leitfaden zusammenzufassen, hier die wesentlichen Sicherheitsmaßnahmen, die implementiert werden sollten:

- BitLocker für die Festplattenverschlüsselung aktivieren.

- Pre-Boot-Authentication auf Geräten verwenden, die sensible Informationen verarbeiten.

- Ein BIOS/UEFI-Passwort setzen, um die Hardware-Einstellungen zu sichern.

- Virtualization Based Security aktivieren für einen erweiterten Schutz.

Obwohl es komplex erscheinen mag, sind diese Schritte unkompliziert und verstärken die Sicherheit von Windows erheblich.

Bei weiteren Fragen zu BitLocker oder der Sicherheit von Windows wende dich gerne an VidraSec.

|

+43 720 971425 |

martin@vidrasec.com |

Termin auswählen |