Was ist ein Penetrationstest?

Wie sicher sind deine IT-Systeme wirklich? Ein Penetrationstest zeigt, wo Angreifer ansetzen würden – bevor es zu spät ist

Ein Penetrationstest (kurz „Pentest“) ist eine Sicherheitsanalyse eines oder mehrerer IT-Systeme. Dabei versucht ein IT-Sicherheitsexperte („Pentester“) in der zur Verfügung stehenden Zeit möglichst viele Schwachstellen aufzudecken. Dabei werden die gleichen Tools und Vorgehensweisen benutzt, wie sie auch echte Angreifer einsetzen. Das Ergebnis eines Penetrationstests ist ein ausführlicher Bericht mit gefundenen Schwachstellen, geordnet nach Schweregrad, und empfohlenen Maßnahmen, um sie zu beheben.

Warum Penetrationstests?

- Jedes System hat unbekannte Schwachstellen.

- Ohne Tests bleiben sie unentdeckt, bis ein Angreifer sie ausnutzt.

- Penetrationstests finden diese Schwachstellen

- Damit sie behoben werden können, bevor Angreifer sie ausnutzen

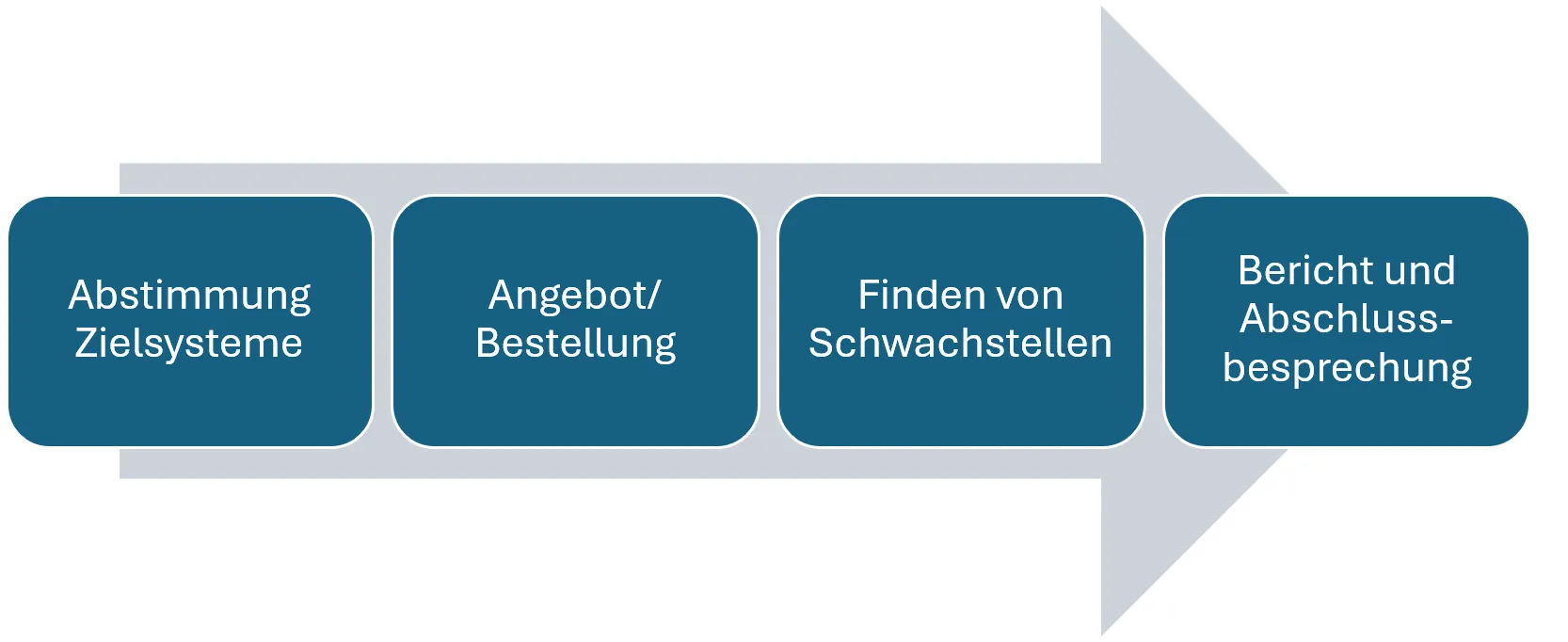

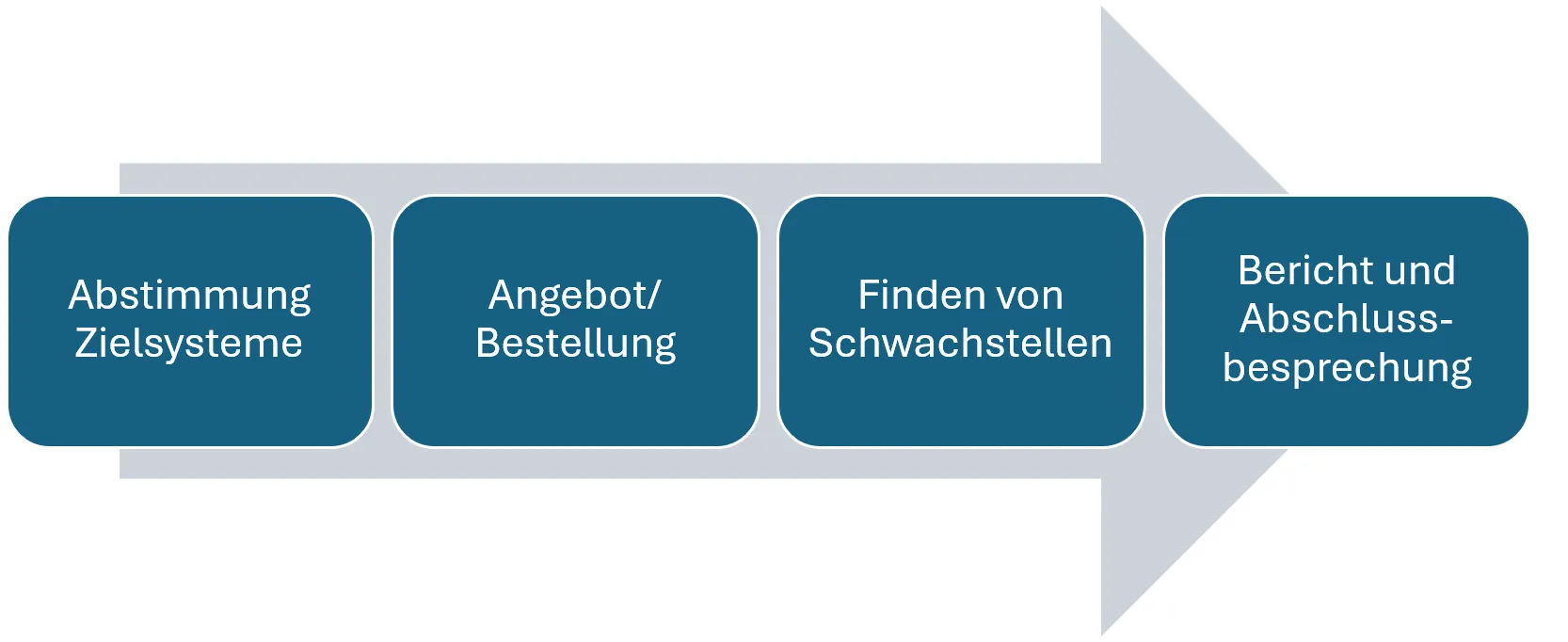

Ablauf Penetrationstest

Kommerzielle Details

- Penetrationstests sind immer an die getesteten Systeme und Bedürfnisse angepasst – es gibt keinen Einheitspreis.

- Durchführung in einer Time Box: Wie viele Schwachstellen können in der zur Verfügung stehenden Zeit gefunden werden?

Ein Cyberangriff ist teuer! Jetzt vorsorgen und nachts besser schlafen!

Typischer Preis: ab 5.600,00 € (für 3 Tage Test + Dokumentation)

Konkrete Leistungen

Jedes IT-System ist anders. Ein Penetrationstest der internen IT-Infrastruktur erfordert beispielsweise eine komplett andere Vorgehensweise und Tools als ein Penetrationstest einer Webapplikation.

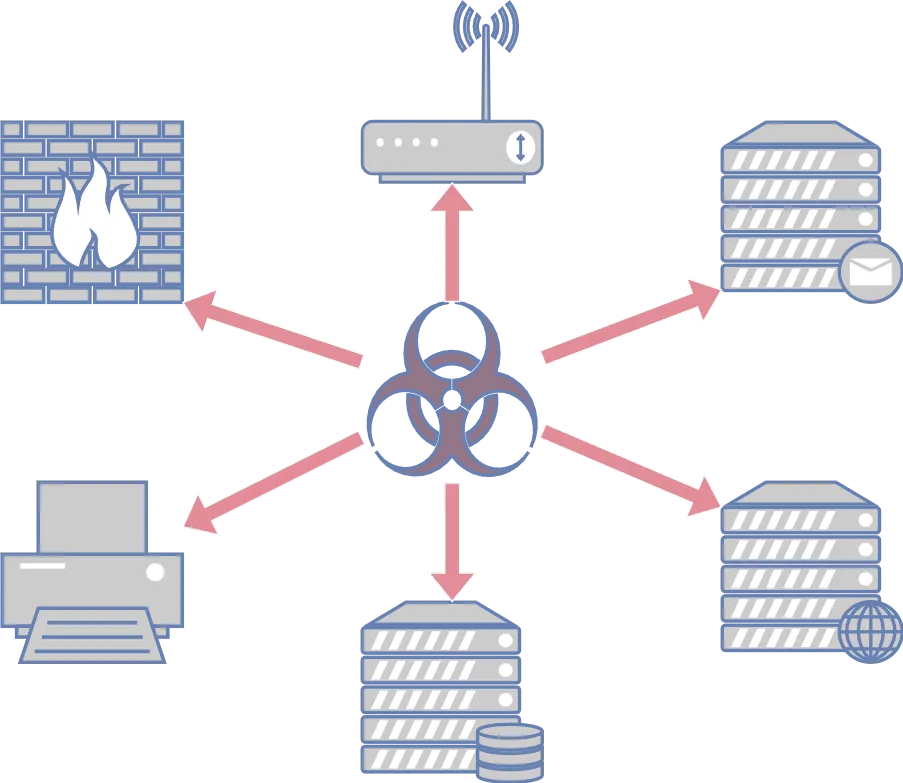

Ransomware-Angriffe nehmen zu, und diejenigen mit der höchsten Auswirkung übernehmen das gesamte Active Directory. Wir müssen dieses Systeme sichern, um das Risiko, dass unsere Daten verschlüsselt und im Internet zum Verkauf angeboten werden, zu minimieren!

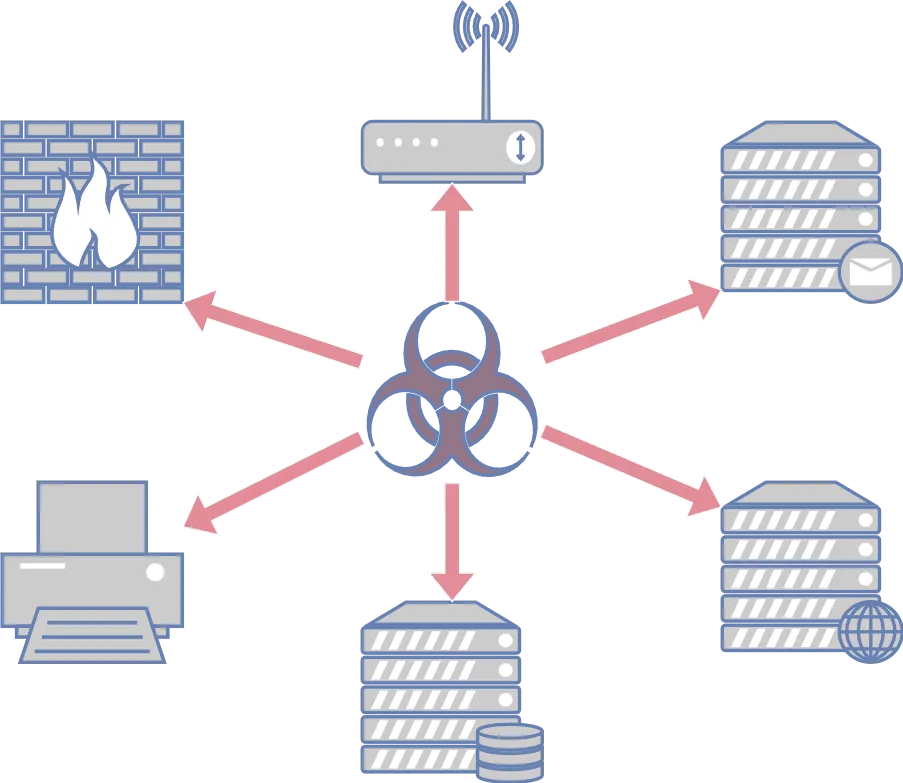

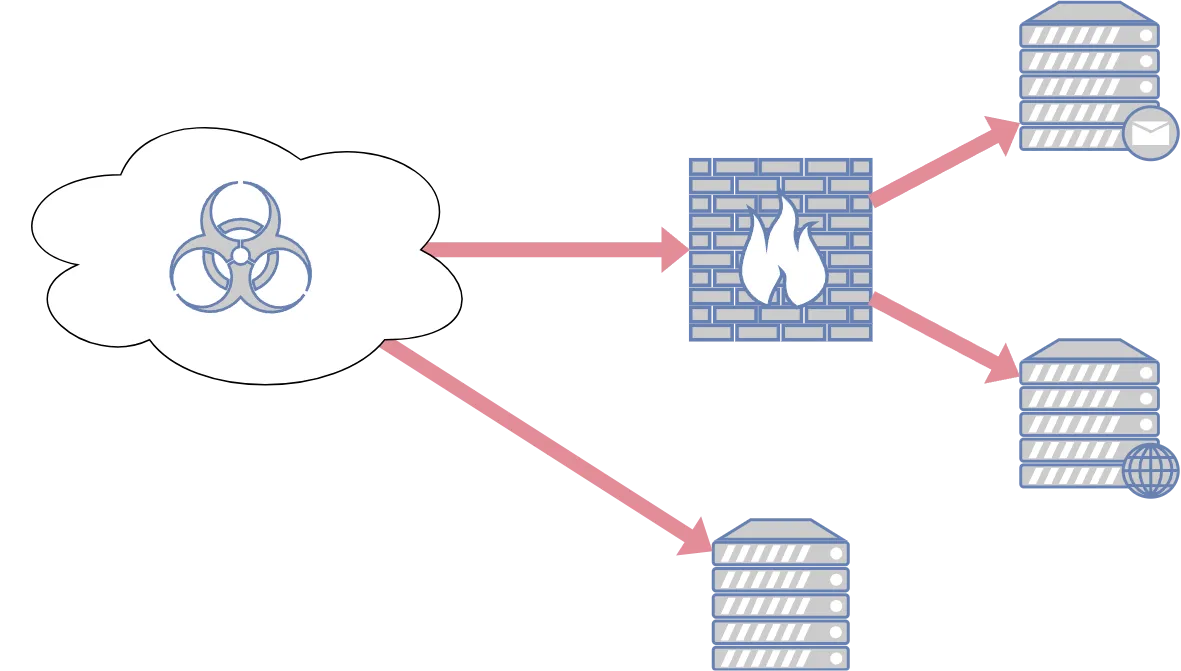

Was, wenn eine deiner Mitarbeiterinnen oder Mitarbeiter auf den falschen E-Mail-Anhang klickt? Wirst du in der Lage sein, den Angriff zu stoppen, oder werden die Angreifer von dort aus weiter im Netzwerk bewegen und alle deine Systeme übernehmen können? Deshalb solltest du einen Penetrationstest der internen Infrastruktur durchführen. Das interne System ist nur einen falschen Klick davon entfernt, „öffentlich“ zu sein.

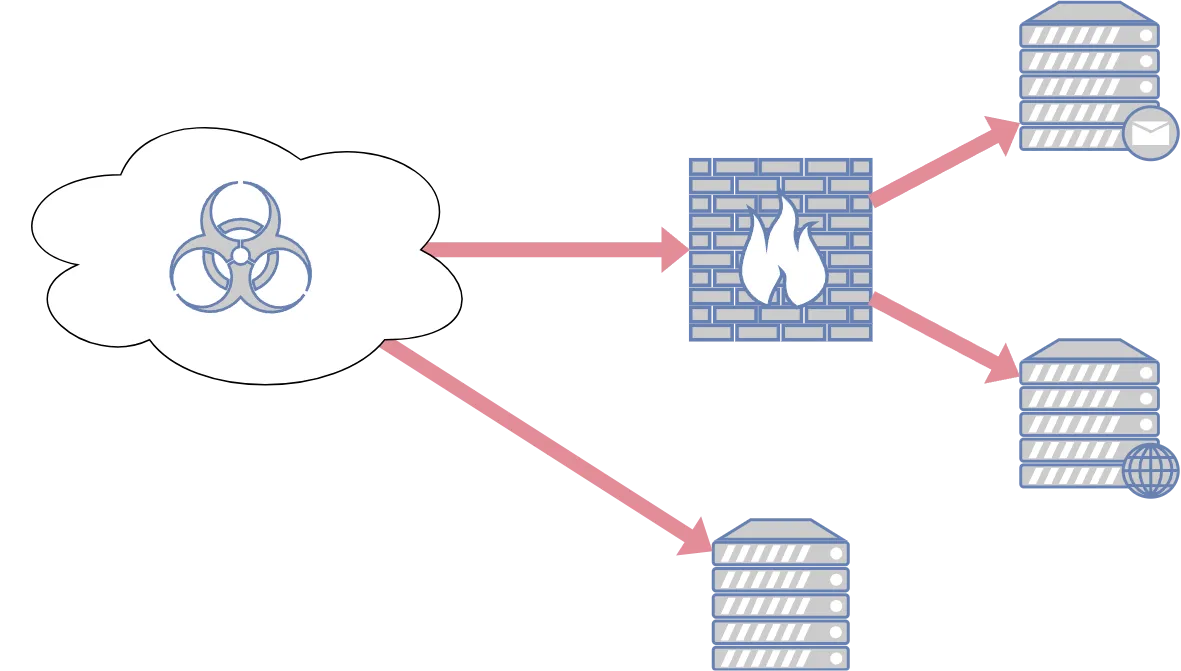

Cloud Services bieten viele neue Möglichkeiten für Unternehmen. Allerdings bergen sie auch viele Gefahren, die von Angreifern ausgenutzt werden können. Daher ist es unerlässlich, dass diese Services korrekt konfiguriert sind. Diese Konfiguration wird in einem Cloud Infrastruktur Audit geprüft.

Bei EntraID handelt es sich um eine sehr mächtige Identitätsmanagement- und Zugriffsverwaltungslösung. Eine Fehlkonfiguration kann zu unberechtigten Zugriffen auf Unternehmensressourcen bzw. erleichterten Social Engineering Angriffen führen. Daher muss diese Komponente ausführlich getestet werden.

Wenn dein System dem Internet aus dem Internet erreichbar ist, könnte es potenziell von jedem gehackt werden. Okay, ich übertreibe ein bisschen, aber ich denke, du verstehen, was ich meine. Schwachstellen in deiner externen Infrastruktur können zu sehr schlechter Presse führen und die persönlichen Informationen deiner Kunden gefährden. Deshalb ist es besser, auf Nummer sicher zu gehen.

Schwachstellen in Webanwendungen können sehr problematisch werden. Im schlimmsten Fall wird der komplette Webserver übernommen oder vertrauliche Kundendaten gestohlen. Daher ist es besonders wichtig, diese Anwendungen ausführlich zu testen.