Active Directory Audit

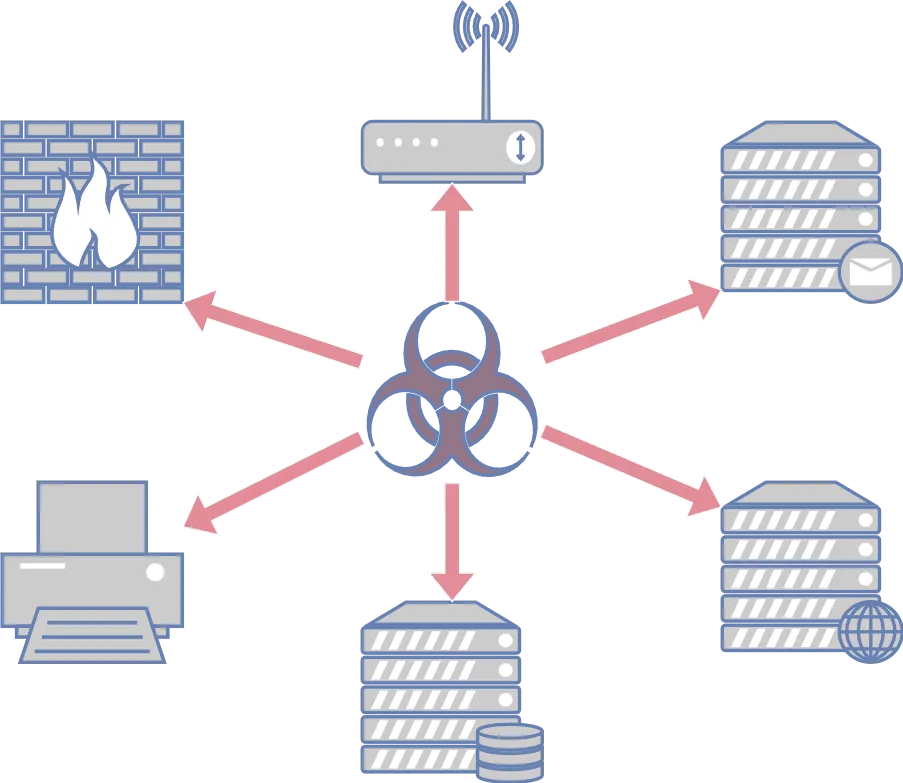

Ransomware-Angriffe nehmen zu, und diejenigen mit der höchsten Auswirkung übernehmen das gesamte Active Directory. Wir müssen dieses Systeme sichern, um das Risiko, dass unsere Daten verschlüsselt und im Internet zum Verkauf angeboten werden, zu minimieren!